Dal suo rifugio russo dove ormai risiede da due anni, l’ex-tecnico e informatore della CIA, Edward Snowden, torna a far parlare di sé. E questa volta lo fa scoperchiando gli altarini degli 007 inglesi, accusati di aver spiato i cellulari di milioni di concittadini. Nell’intervista rilasciata alla BBC, Snowden ha

Sodalizio Germania-Facebook contro i messaggi d’odio in rete

Il governo tedesco ha stretto, qualche giorno fa, un patto di collaborazione con il famoso social network statunitense per scovare messaggi inneggianti all’odio e alla violenza in rete. Il ministro tedesco della Giustizia, Heiko Maas, ha inoltre chiesto aiuto alla NAN, l’organizzazione anti-nazista on line capitanata da Anetta Kahane, ex-informatrice

Microcamera IP-STREAM: un fantastico kit di videosorveglianza wireless

Vi piacerebbe introdurvi di nascosto in un determinato luogo per raccogliere indizi come un vero detective? Allora il kit di videostreaming IP-STREAM è il dispositivo che fa per voi! Il kit di videosorveglianza A/V IP-STREAM vi permette infatti di monitorare e registrare situazioni delicate, senza dover essere fisicamente presente sulla

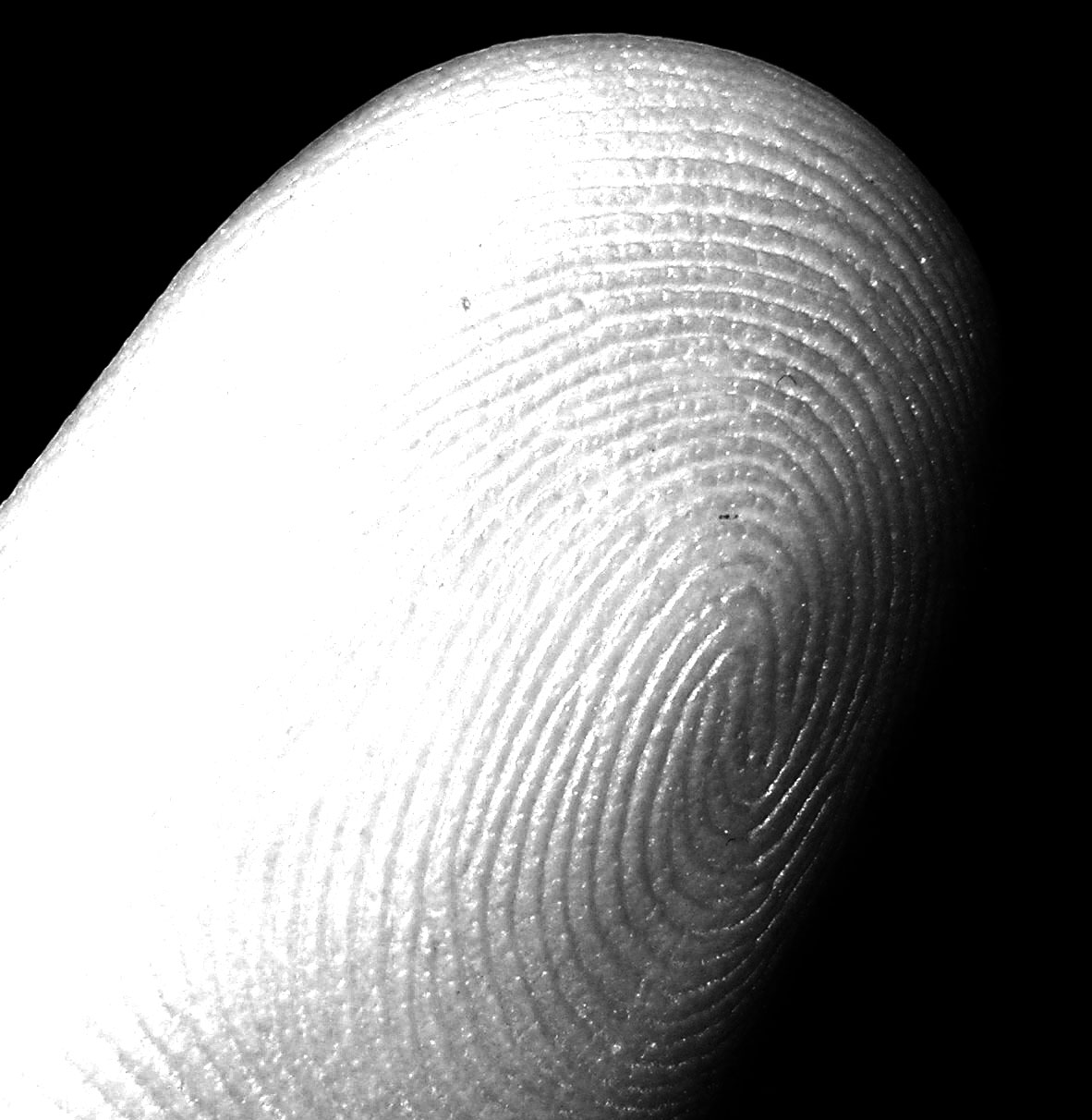

Telefonini Android a rischio: gli hacker potrebbero sottrarre le impronte digitali di milioni di utenti

Ecco una notizia che gli utilizzatori di dispositivi Android provvisti di sensori per la lettura di impronte digitali, soprattutto Samsung, HTC e Huawei, avrebbero fatto a meno di sentire in questi giorni di caldo e di vacanza: una falla di sicurezza del sistema permetterebbe a qualunque malintenzionato di impossessarsi, su

Spie e spionaggio: una breve storia

Lo spionaggio ha una lunga tradizione che affonda le radici nella notte dei tempi. Vi siete mai chiesti come si è potuti giungere alle moderne tecniche di intercettazione adottate dai governi più influenti del mondo? Bene. In questo articolo cercheremo di scoprirlo, seguendo una brevissima carrellata storica sullo spionaggio. Si

Corte di Cassazione: spiare un dipendente su Facebook non è reato

A pochi giorni dalla storica sentenza della Corte di Cassazione che ha condannato insulti e ingiurie lanciati attraverso Facebook, considerandoli una diffamazione “aggravata dalla pubblicità”, arriva ora un’altra sentenza che farà altrettanto discutere. La Suprema Corte ha infatti ritenuto lecita la creazione di un profilo falso atto a smascherare un

Cellulare spia. Come spiare un cellulare con un software spia

Se dopo averle provate tutte siete ancora intenzionati a scoprire il tradimento del vostro partner, allora non vi restano che due sole alternative: ingaggiare un investigatore privato oppure affidarvi alla tecnologia, installando sul cellulare di lui/lei un software spia. A patto, però, che lo utilizziate in maniera legale. Ma vediamo meglio di

Cosa sono e come ottenere i tabulati telefonici

Capita molto spesso di avere la necessità di conoscere i movimenti telefonici (voce, SMS, dati). Gli strumenti in grado di fornire questo tipo di informazioni sono i tabulati telefonici. Si tratta di documenti che contengono l’elenco di tutte le chiamate effettuate da un certo telefono in un certo intervallo di

Uccide il figlio e confessa sulla tomba, le sue parole registrate da una microspia

Sarebbe stato risolto grazie ad un’incredibile “confessione” l’omicidio di Piero Di Francesco, 32enne imprenditore siciliano trovato morto il 9 gennaio del 2012 in uno spiazzo di Riesi (Caltanissetta). Il padre Stefano, 63 anni, che aveva trovato il cadavere carbonizzato del figlio dentro ad una vecchia Mercedes, si sarebbe auto-incastrato. I

Così agisce un piromane, il filmato dalle telecamere di sorveglianza

E’ stato colto sul fatto mentre appiccava il fuoco grazie alle telecamere del Corpo forestale dello Stato, opportunamente mimetizzate nella vegetazione, un piromane di 36 anni, sorpreso in un bosco all’interno del Parco nazionale del Gargano. Nel video della Forestale si vede il piromane che arriva in auto e subito

Berlino punta alla sicurezza: duemila cellulari anti intercettazione

La Germania prende iniziative concrete contro lo spionaggio americano e ordina duemila cellulari super sicuri, dotati di un sofisticato sistema anti-intercettazione per garantire la sicurezza delle conversazioni della sua classe politica. La decisione è stata presa in seguito alle molte rivelazioni sul Datagate dovute all’ex consulente della Nsa americano Edward Snowden. Pare che il tutto sia

Maestra fermata dalle telecamere nascoste, maltrattava i bambini

Arrestata in flagranza, inchiodata dalle immagini di una microcamera piazzata nell’aula. Così, dopo aver ricevuto alcune denunce e non potendo dimostrare diversamente i maltrattamenti ai danni dei bambini, sono intervenuti i Carabinieri. Il soggetto in questione è una donna, un’insegnante di circa 60 anni, che avrebbe in più occasioni strattonato

Somministrano topicida all’anziana zia per l’eredità. Smascherati dalle micro camere

Sembrerebbe la trama di un film, ma in realtà è una delle vicende più frequenti ai giorni nostri quando la mordente crisi economica spinge ad operare in maniera sconsiderata con un solo fine: il denaro. La vittima è un’anziana signora, di 97 anni. La donna è da lungo tempo ricoverata