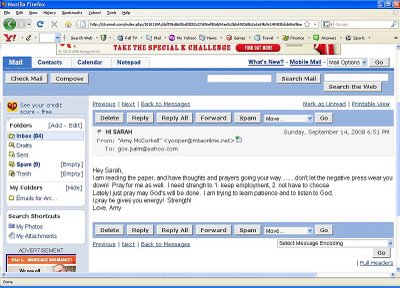

È stato condannato a un anno di galera, David Kernell, il giovane hacker, studente all’Università del Tennessee, colpevole di essersi intrufolato nella casella postale elettronica di Sarah Palin, mentre questa era candidata vicepresidente degli Stati Uniti. Secondo la sentenza, David riuscì a individuare la password dell’ex governatrice dell’Alaska. Quindi lesse

Categoria: Spionaggio computer

Gb: hacker attaccano sito Royal Navy

Pirata TinKode rivendica azione, visitatori non possono accedere (ANSA) – LONDRA, 8 NOV – Il sito della Royal Navy britannica e’ stato messo offline dopo esser stato ‘compromesso’ da un hacker. Lo ha confermato il ministero della Difesa. Un ‘pirata informatico’ di nome TinKode ha affermato di aver compromesso il

Hacker, così ti frego: sbagliando

Un sistema è in grado di distinguere gli utenti dal modo in cui digitano sulla tastiera: velocità, pressione ed errori di battitura Immaginate un sistema in grado di distinguere il modo in cui le persone usano la tastiera: la velocità di battitura, la pressione sui vari tasti, persino gli errori

Cyberwar: chiamata alle armi digitali per l’Unione Europea

Spesso, anzi spessissimo, si sente parlare di cybercrime, di hacker, pirati informatici e quant’altro, solo perché sono argomenti sensazionalisti e che generano interesse da parte dei lettori, i quali però, con altrettanta frequenza con la quale gli vengono somministrate notizie di questo tipo, non vengono informati sui reali rischi a

Su Facebook spionaggio militare e furto di dati

Stando alle istituzioni elvetiche, nel primo semestre del 2010 è avvenuto un significativo aumento a livello mondiale dei casi di spionaggio e di furto di dati informatici. Attacchi mirati. Nel rapporto semestrale pubblicato oggi, la Centrale d’annuncio e analisi per la sicurezza dell’informazione (MELANI), si lascia andare ad affermazioni preoccupanti:

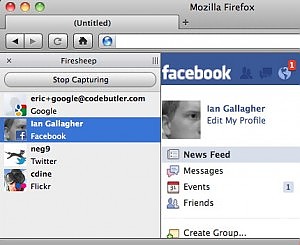

Tutti hacker con Firesheep, account Facebook a rischio

Uno sviluppatore americano rilascia un’applicazione che permette a chiunque, tramite il browser, di captare i dati di accesso ai più famosi siti e social network quando si naviga tramite wi-fi aperto. Allarme in rete, ma proteggersi è possibile IL RISCHIO che sconosciuti si impossessino del nostro profilo su Facebook, Twitter

Untori digitali: bloccato il malware che arrivava dalla Scozia

Si parla spesso di crimini informatici, del codice maligno trasmesso in rete per infettare computer aziendali e privati. Si parla poco, invece, degli untori digitali. Chi sono, perché lo fanno, come fanno, cosa rubano. L’unità speciale e-Crime Unit della Polizia Metropolitana britannica ci offre l’opportunità di conoscerne uno. Si chiama

Il sito Kaspersky sotto scacco dagli hacker

Kaspersky Lab ammette che chi tentava di comprare il suo software veniva indirizzato verso un sito fasullo. Pericolo passato Gli hacker hanno causato seri imbarazzi a una delle principali società di sicurezza IT. Il sito web di Kaspersky Lab è stato colpito nel week end scorso : il sito rinviava

Intercettare Skype e spiare le telefonate

Skype è probabilmente il sistema di instant messaging e VoIP più utilizzato al mondo. Tra i motivi del suo successo vanno annoverati il bassissimo costo delle chiamate e la notevole efficienza e qualità del trasporto di voce ed immagini, grazie all’adozione di algoritmi di codifica e compressione proprietari. Vi sono

Spioni industriali, è allarme in USA

I furti di informazioni sarebbero commessi dagli stessi dipendenti Le aziende americane devono cominciare ad attrezzarsi seriamente su un nuovo fronte, quello dello spionaggio industriale commesso dai propri dipendenti. Paesi come Cina, Russia e Iran sono sempre più alla ricerca di brevetti e tecnologia occidentale, e di conseguenza aumentano i

Norvegia attaccata dagli hackers

Centinaia di migliaia di documenti, relazioni, appunti, dati sensibili: è un mare di informazioni quello che sconosciuti hackers hanno prelevato dai computer governativi norvegesi. È il quotidiano Aftenposten a raccontare dell’intrusione nei terminali degli uffici governativi in Akersgata, durante il fine settimana: non è ancora chiaro che tipo di dati

I furti digitali superano quelli materiali

I furti di informazioni sono diventati la prima causa di frodi denunciata dalle aziende nel mondo. E hanno superato anche le sottrazioni di beni, finora al primo posto nella classifica delle truffe. A osservare il cambiamento in atto è stata l’agenzia investigativa Kroll: ha posato la lente d’ingrandimento sul rapido

Gli agenti federali richiedono amicizia sui social network

Un cane da guardia della privacy ha scoperto un memorandum del governo che incoraggia gli agenti federali a ‘richiedere amicizia’ su svariate reti di social network, sfruttando la loro disponibilità nel condividere informazioni – e per spiarli. In risposta ad una richiesta di libertà di informazione Freedom of information, il