Honda, la celeberrima azienda nipponica leader nela costruzione di motocicli ed automobili, è stata coinvolta in un attacco hacker di particolare importanza rispetto al volume di informazioni rubate. In particolare alla società di Tokio è stato sottratto il database principale contenente nomi, credenziali di accesso, numeri di identificazione dei veicoli

Categoria: Spionaggio computer

Minacce Web, McAfee e il futuro catastrofico

McAfee ha previsto il futuro e nel rapporto “2011 Threat Predictions” ha identificato i pericoli che assedieranno il mondo tecnologico. Android, iPhone, Foursquare, Google TV e Mac OS X saranno i principali obiettivi dei cybercriminali. Nel 2011 cresceranno anche gli attacchi di matrice politica, sulla scia di quanto successo in

La Germania creerà un centro di difesa cibernetica

Il Ministero dell’Interno tedesco ha annunciato che la Germania creerà il prossimo anno un nuovo centro di guerra cibernetica per respingere gli attacchi di spionaggio. “Abbiamo pianificato di creare il ‘Centro Nazionale di Difesa Cibernetica‘ nel 2011”, ha detto un portavoce ai giornalisti lunedì. “Funzionerà raggruppando le tecniche esistenti nell’area

Google: il motore di ricerca che ci spia

Pare che Google abbia indicizzato ogni suo utente Chi non ha mai usato il famoso motore di ricerca Google? Ci aiuta in qualsiasi occasione, ha sostituito le obsolete enciclopedie, ci individua sul satellite, ottiene indicazioni stradali e chi più ne ha più ne metta. La geniale idea di Page e

Quattro arresti per spionaggio industriale, Apple tra le vittime

Sono stati arrestati, dalla Securities Exchange Commission e altre agenzie del governo Americano, quattro personaggi di alto livello. L’accusa è quella di spionaggio industriale ed Apple sembra essere una delle vittime dello spionaggio. Gli imputati sono Walter Shimoon (Vice Presidente dello sviluppo del Business alla Flextronics), Mark Longoria (manager della

Attento: il porno ti spia!

Secondo una recente ricerca svolta dalla Università di San Diego in California, i siti dedicati al porno, e in particolare quelli che trasmetterebbero filmati in streaming, sarebbero strapieni di codici JavaScript concepiti appositamente per spiare le abitudini di navigazione degli utenti. La rilevazione è stata effettuata su 485 siti Internet

Baby hacker fonda mercato per criminali online

Fonda il più grande sito per criminali online mai scoperto da Scotland Yard, nel giro di un anno e mezzo può permettersi di vivere negli alberghi più cari di Londra, viene arrestato, fugge a Maiorca dove continua a fare l’hacker, ma poi rientra nel Regno Unito dove ora lo attendono

Falso allarme, vero pericolo

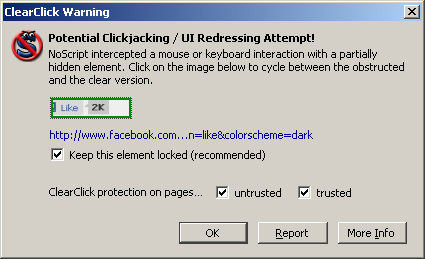

Gli utenti Facebook al centro dell’ultimo attacco rilevato da Sophos 26 Novembre 2010 – Se gli hacker si travestono da paladini della sicurezza informatica e incominciano a diffondere messaggi di allarme su fantomatiche applicazioni maligne, allora è decisamente giunto il momento di alzare il livello di guardia. È Sophos a

In Italia cresce il cybercrimine. Nel 2010 denunciati 2.900 hacker

Oltre 800 persone denunciate per reati in materia di e-commerce, per la precisione 819, 2.913, per hacking, 475, per reati pedopornografici, 69, per terrorirsmo condotto in rete: sono i dati relativi ai primi mesi del 2010 sui crimini informatici resi noti, al Viminale, dalla Polizia postale, nel corso della presentazione

L’ABC della sicurezza informatica secondo Kaspersky Lab

I minori affrontano spesso dei test di conoscenza su materie informatiche. Ma i loro genitori quanto sono informati sul tema della sicurezza su internet? I più giovani hanno solitamente più confidenza con l’uso del pc, mentre capita che i loro genitori abbiano delle difficoltà su argomenti ‘base’. Kaspersksy Lab ha

I 18 minuti in cui la Cina ha potuto spiare gli Usa

Lo scorso 8 aprile, per diciotto minuti, il 15% del traffico internet degli Stati Uniti è stato dirottato verso un server cinese. I dati “intercettati” contengono anche informazioni riservate, comunicazioni dell’esercito e della Nasa e se fossero stati decifrati, gli effetti per la sicurezza nazionale, nonché per la privacy, potrebbero

Il phishing chiama al telefono

In evidenza nel rapporto Symantec l’adescamento per una finta ricarica 17 Novembre 2010 – In evidenza ancora una volta il phishing nel rapporto periodico sullo spam e sul phishing realizzato da Symantec. Nel mese di ottobre, un sito di sito di phishing di una nota banca italiana ha usato false

Più che gli hacker fanno paura le chiavette Usb

Secondo le Pmi intervistate in un’indagine di Norman, il pericolo spesso viene da dentro l’azienda piuttosto che da fuori Le vere minacce alla sicurezza informatica, quelle che più allarmano le piccole e medie aziende italiane, non vengono dagli hacker. Arrivano invece dalle chiavette Usb, dai notebook e dai dispositivi removibili