Quando il detto dice che “il diavolo fa le pentole ma non i coperchi” è probabile che non si sbagli. Un 17enne di Manduria, in provincia di Taranto, ha pensato bene di intrufolarsi in un’abitazione di San Pietro in Bevagna (Ta) e di svaligiarla, portando via con sé diversi apparecchi

Ruba un quadro di Dalì e poi lo restituisce per posta.

Si sa, in tempi di crisi ci si arrangia come si può, anche rubando… e non solo generi di prima necessità, bensì anche oggetti di lusso. Ma cosa succede quando l’oggetto in questione è un quadro del famoso artista catalano Salvador Dalì? Si tratta di “Cartel de Don Juan Tenorio”,

Londra blindata in vista delle Olimpiadi 2012, tra missili e videosorveglianza.

Una notizia che sta rimbalzando sulle testate giornalistiche di tutto il mondo, quella che vede la capitale del Regno Unito blindata in prospettiva dello svolgimento dei Giochi Olimpici, che si terranno dal 27 luglio al 12 agosto. Operazione di sicurezza messa a punto è piuttosto spettacolare, e l’esercito avrà un

Wickr: un’applicazione per rendere il proprio cellulare non intercettabile?

Si chiama Wickr ed la nuova applicazione per iPhone, iPad e iPod Touch, che permette di scambiare file con il proprio dispositivo mobile in maniera sicura, criptando non solo i dati, ma anche i metadati lasciati dalla cancellazione, per accedere ai quali finora c’erano diversi sistemi. Questa App, che al

Intercettazioni contro lo spaccio di droga ed armi. Mediaset nel mirino.

Coinvolti anche gli ambienti televisivi di Mediaset nell’indagine condotta dal nucleo investigativo dei carabinieri di Milano e che ha portato all’arresto di 22 persone che spacciavano anche nell’azienda di Cologno Monzese. Dalle conversazioni intercettate sarebbe stata scoperta una vera e propria organizzazione criminale che importava stupefacenti da Olanda, Ecuador, Marocco

Intercettazioni telematiche, 100 indagati in tutta Italia per pedopornografia online.

Si chiama operazione “Strike”, è stata condotta dalla polizia postale italiana in collaborazione con quella tedesca ed ha permesso di identificare più di 100 persone che scambiavano immagini e video di adolescenti e bambini, alcuni dei quali autoprodotti, in cui i ragazzini apparivano con le parti intime scoperte o addirittura

Spionaggio industriale, il worm che ruba i progetti AutoCad inviandoli in Cina.

Dopo le intercettazioni ambientali e telefoniche, oggi fanno sempre più discutere anche quelle informatiche, facilitate dalla diffusione della rete Internet. E, per quanto in molti le abbiano demonizzate, cercando di diffondere l’idea che siamo tutti spiati, bisogna, tuttavia, riconoscere che in molti casi spiare il pc che usano i dipendenti

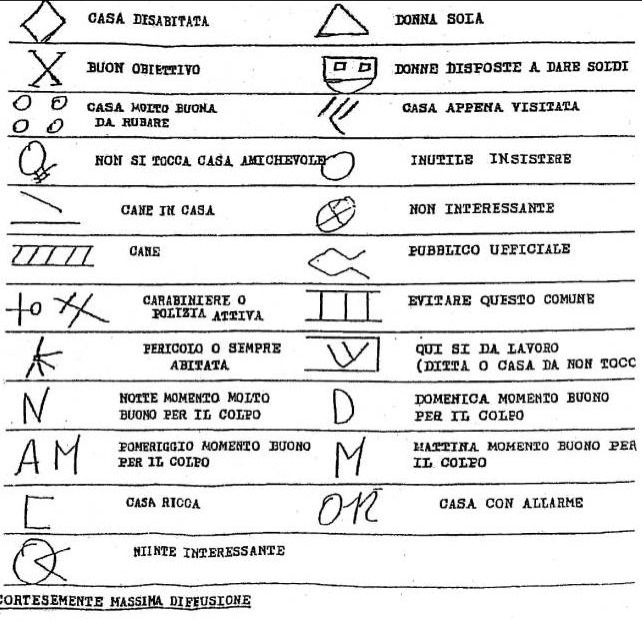

Quegli strani segni sul citofono. Da Nord a Sud è allarme furti.

Da Torino e Milano a Palermo stanno succedendo, negli ultimi mesi, dei fatti abbastanza strani. Un misto tra il vecchio trucco di fingersi operatori della compagnia telefonica o delle forniture di luce e gas per derubare le case di persone anziane o che vivono da sole, senza molte volte lasciare

Microcamere nella toilette delle donne, denunciato 46enne a Rivoli.

Sembra quasi di essere in un film trash degli anni ’80 ed invece è un fatto risalente al 19 giugno 2012: un impiegato 46enne di Mele, in provincia di Genova, è stato denunciato per aver installato due microcamere spia per guardare le donne in bagno in un centro cinofilo di

Pedofilia, due anni al commercialista barese incastrato da “Le Iene”.

Il commercialista 68enne di Altamura, incastrato dalla trasmissione di Italia 1 Le Iene in un servizio del febbraio scorso, è stato condannato a due anni e due mesi di reclusione e a duemila euro di multa. “Aveva sviluppato una doppia personalità: per i suoi clienti un impeccabile professionista, ma nella

Tra intercettazioni e confessioni, Vantaggiato: “Sono stato io a compiere l’attentato del 2008 a Torre Santa Susanna”.

Oggi, 19 giugno 2012, è trascorso un mese dall’esplosione che alle 7,42 del 19 maggio scorso, davanti alla scuola Morvillo Falcone di Brindisi, investì un gruppo di sedicenni che andavano a scuola, uccidendone una, Melissa Bassi, e ferendone altre cinque. Da studentesse fuori sede, le ragazze, tutte di Mesagne, prendevano

Rivelazioni shock sul web: “Vendo organi perché ho bisogno di soldi”.

“Scrivo per mettere a disposizione i miei organi, compreso il cuore, perché non so più come vivere, né io né mia figlia, 20 anni, la quale mette in vendita solo i propri reni”. Una offerta shock, questa, inviata a diversi ospedali da una donna 51enne di Empoli, la cui ditta

Il Governo ti spia? Google ti avvisa!

La psicosi da intercettazioni cresce. Che siano esse ambientali, intercettazioni cellulari o tramite strumenti informatici, destano non poche preoccupazioni, soprattutto nei difensori della privacy, e non solo in chi, invece, ha qualcosa da nascondere. Ma, niente paura, chi teme di avere il proprio cellulare intercettato, può sempre comprare un telefono