La centrale è stata scoperta dalla polizia postale. A finire in manette la “mente” dell’organizzazione. Sono riusciti a mettere le mani su centinaia di dati contenuti nei sistemi di sicurezza di diversi istituti di credito. Password e credenziali di accesso alle banche violate e poi messe in commercio. E’ questa

Categoria: Spionaggio computer

Spionaggio computer

Le accuse di corruzione e spionaggio Il pm al gup: processate Paolo Maldini

MILANO (17 gennaio) – Il pubblico ministero Paola Pirotta ha ribadito oggi davanti al giudice per l’udienza preliminare Luigi Varanelli la richiesta di rinvio a giudizio per l’ex capitano rossonero Paolo Maldini. È coinvolto con le accuse di corruzione e accesso abusivo a sistema informatico in un’inchiesta relativa alle presunte

Libano: sito web partito Hariri sotto attacco hacker

Beirut, 14 gen. – (Adnkronos/Aki) – Guerra informatica contro il partito di Saad Hariri, al-Mustaqbal (Il Futuro), dopo la caduta del governo di unita’ nazionale libanese. In un comunicato la formazione politca ha denunciato attacchi di hacker contro il suo sito web. ”I nostri tecnici stanno lavorando per far fronte

Spiare Twitter negli USA infrange le leggi europee sulla privacy?

L’Alleanza dei Liberali e Democratici per l’Europa (ALDE) ha posto ieri un’interrogazione alla Commissione Europea, chiedendo che gli Stati Uniti diano chiarimenti in merito ad indagini che hanno acquisito dettagli sugli account degli utenti. I membri dell’ALDE, che è il terzo gruppo per dimensioni nel Parlamento Europeo, vogliono sapere perché

Una minaccia continua, ma a ritmi più blandi

I laboratori di Panda Security hanno stilato il report annuale sulla sicurezza, che include interessanti dettagli relativi a cyber crimine, guerra e attivismo. Nel 2010, gli hacker hanno realizzato e diffuso un terzo del totale di tutti i virus esistenti e, in dodici mesi, hanno creato il 34% di tutto

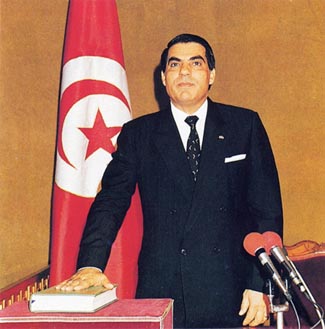

Tunisia, arresti di blogger dissidenti e siti oscurati

Appelli di Reporters sans frontieres e di Amnesty International dopo almeno cinque casi di oppositori del regime scomparsi. Avevano messo online la rivolta civile contro la corruzione e l`aumento dei prezzi. Almeno cinque blogger e militanti noti per il loro impegno per la libertà di espressione sul web sono scomparsi

Wi-fi, reti a rischio intrusione Nel mirino i router più diffusi

L’allarme degli esperti: gli hacker hanno trovato il modo di introdursi facilmente nei modem proposti in comodato d’uso dai principali provider. Ma per difendersi in maniera efficace bastano poche accortezze. Ecco quali UTENTI dei principali operatori adsl italiani, attenzione: è diventato molto facile violare le vostre reti wi-fi domestiche e

Pedofilia online, grossa operazione internazionale

Una grossa operazione internazionale contro la pedopornografia è stata coordinata dalla procura di Venezia. I magistrati del capoluogo veneto hanno richiesto l’aiuto dell’Europol per intervenire in almeno 30 Paesi del mondo, tra cui Brasile, Francia, Giappone, Polonia, Portogallo, Turchia e Stati Uniti. In totale sono stati cancellati 300 domini con

Il futuro e Wikileaks secondo Bruce Sterling

Uno dei fondatori del cyberpunk parla a lungo della creatura di Julian Assange e del futuro della dissidenza online. Bruce Sterling è uno che non parla mai a vanvera. Maestro del cyberpunk, anticipatore di tendenze tecnologiche e sociali, esperto in futurologia pur avendo dichiarato che la futurologia in sé è

Spiare PC a distanza

Come dice il detto, “quando il gatto non c’è, i topi ballano”, e questo è particolarmente vero in ufficio, quando durante l’assenza di dirigenti e proprietari, insomma del “capo”, i dipendenti spesso si dedicano a tutt’altro tipo di azioni, che poco hanno a che fare con l’attività lavorativa o che

I bersagli degli hacker 2011

La McAfee, società leader nella sicurezza digitale, annuncia i “cyber-pericoli” del 2011. Secondo l’azienda, saranno a rischio smartphone, dispositivi Apple e social media. Finora poco considerati, potrebbero diventare succulenti bersagli dei pirati informatici. Per quanto riguarda gli smartphone, la McAfee crede che possano essere in pericolo, proprio come è successo

Caccia ai pirati del web

L’attacco a Veronesi veniva dall’interno dell’ospedale Clamorosi sviluppi dopo l’assalto al sistema dell’Ieo del noto oncologo, la polizia indaga negli uffici. Gli hacker hanno rinominato manualmente alcuni file e cartelle del sistema scrivendo allusioni e insulti ai dipendenti Milano, 5 gennaio 2011 – La polizia postale ha una pista certa

Skype, un bug all’origine del blackout

L’azienda lussemburghese spiega in dettaglio che cosa è andato storto poco prima di Natale. La colpa del crash del servizio va ascritta a un bug in una vecchia versione del client per Windows, dice Skype Roma – Tornando a parlare del blackout al servizio di telefonia VoIP sperimentato una