Quando il detto dice che “il diavolo fa le pentole ma non i coperchi” è probabile che non si sbagli. Un 17enne di Manduria, in provincia di Taranto, ha pensato bene di intrufolarsi in un’abitazione di San Pietro in Bevagna (Ta) e di svaligiarla, portando via con sé diversi apparecchi

Categoria: Articoli in rilievo

Articoli di ineresse a lungo termine

Ruba un quadro di Dalì e poi lo restituisce per posta.

Si sa, in tempi di crisi ci si arrangia come si può, anche rubando… e non solo generi di prima necessità, bensì anche oggetti di lusso. Ma cosa succede quando l’oggetto in questione è un quadro del famoso artista catalano Salvador Dalì? Si tratta di “Cartel de Don Juan Tenorio”,

Wickr: un’applicazione per rendere il proprio cellulare non intercettabile?

Si chiama Wickr ed la nuova applicazione per iPhone, iPad e iPod Touch, che permette di scambiare file con il proprio dispositivo mobile in maniera sicura, criptando non solo i dati, ma anche i metadati lasciati dalla cancellazione, per accedere ai quali finora c’erano diversi sistemi. Questa App, che al

Intercettazioni telematiche, 100 indagati in tutta Italia per pedopornografia online.

Si chiama operazione “Strike”, è stata condotta dalla polizia postale italiana in collaborazione con quella tedesca ed ha permesso di identificare più di 100 persone che scambiavano immagini e video di adolescenti e bambini, alcuni dei quali autoprodotti, in cui i ragazzini apparivano con le parti intime scoperte o addirittura

Spionaggio industriale, il worm che ruba i progetti AutoCad inviandoli in Cina.

Dopo le intercettazioni ambientali e telefoniche, oggi fanno sempre più discutere anche quelle informatiche, facilitate dalla diffusione della rete Internet. E, per quanto in molti le abbiano demonizzate, cercando di diffondere l’idea che siamo tutti spiati, bisogna, tuttavia, riconoscere che in molti casi spiare il pc che usano i dipendenti

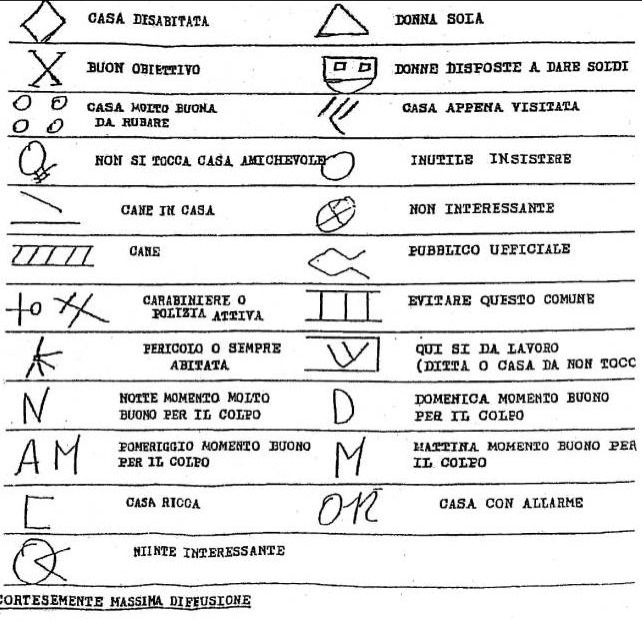

Quegli strani segni sul citofono. Da Nord a Sud è allarme furti.

Da Torino e Milano a Palermo stanno succedendo, negli ultimi mesi, dei fatti abbastanza strani. Un misto tra il vecchio trucco di fingersi operatori della compagnia telefonica o delle forniture di luce e gas per derubare le case di persone anziane o che vivono da sole, senza molte volte lasciare

Tra intercettazioni e confessioni, Vantaggiato: “Sono stato io a compiere l’attentato del 2008 a Torre Santa Susanna”.

Oggi, 19 giugno 2012, è trascorso un mese dall’esplosione che alle 7,42 del 19 maggio scorso, davanti alla scuola Morvillo Falcone di Brindisi, investì un gruppo di sedicenni che andavano a scuola, uccidendone una, Melissa Bassi, e ferendone altre cinque. Da studentesse fuori sede, le ragazze, tutte di Mesagne, prendevano

Rivelazioni shock sul web: “Vendo organi perché ho bisogno di soldi”.

“Scrivo per mettere a disposizione i miei organi, compreso il cuore, perché non so più come vivere, né io né mia figlia, 20 anni, la quale mette in vendita solo i propri reni”. Una offerta shock, questa, inviata a diversi ospedali da una donna 51enne di Empoli, la cui ditta

Usura in aumento, Campania e Basilicata ai primi posti.

In questo periodo di crisi, si sa, si registra un aumento non solo della microcriminalità, come piccoli furti, scippi, rapine da parte di singoli sul lastrico, ma anche e soprattutto un aumento spaventoso della criminalità organizzata, spesso legata a clan mafiosi. Tra i crimini che maggiormente fanno preoccupare, c’è l’usura,

Chiusura sedi Polizia Postale, secondo l’Associazione Prometeo è un regalo ai pedofili.

“La crisi che attanaglia anche il nostro paese ed i conseguenti tagli di 65 milioni di euro alla Polizia di Stato, non voglio pensare debbano essere pagati in termini di innocenza violata”. È questo ciò che scrive presidente dell’associazione antipedofilia Prometeo, Massimiliano Frassi, che ha scritto una lettera aperta al

Nuovi dettagli su Flame, ma c’è ancora tanto da scoprire.

Più che un semplice malware, è stato definito una vera e propria arma informatica, uno strumento di spionaggio che fa rabbrividire e suscita curiosità e preoccupazioni più di qualsiasi microspia o cellulare spia utilizzati per intercettazioni ambientali o telefoniche, a causa la portata internazionale del “contagio” e per la complessità

Prostituzione e tecnologia: chi di microspia ferisce, di microspia perisce.

“Ci sono indicatori secondo i quali l’uso di internet sta facilitando sempre più il commercio transnazionale di operatori del sesso, in collaborazione con fornitori di spazi web specializzati e amministratori”. Questo è quanto emerge dall’ ultimo rapporto di Europol sulle minacce del crimine organizzato nel quale, si evince anche una

Flame, semplice virus o spionaggio informatico?

Le intercettazioni, che siano esse ambientali o telefoniche, si sa, fanno sempre discutere per i loro pro e i loro contro, ma se finora bisognava verificare di non avere il proprio telefono sotto controllo, magari procurandosi un cellulare non intercettabile, o di bonificare i propri luoghi abitativi da eventuali microspie,