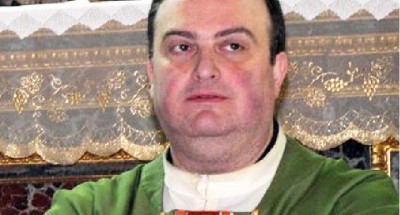

Una microspia nell’auto ed intercettazioni telefoniche. Ecco cosa ha incastrato Padre Aldo Nuvola, 49enne, parroco di Regina Pacis di Palermo dal 2009 ed ex insegnante di religione del liceo “Umberto”, accusato di induzione alla prostituzione ai danni di ragazzini, perlopiù minorenni. Il prete frequentava la zona attorno alla stazione centrale,

Anziani maltrattati in una casa di riposo

Sono state ancora una volta le microcamere nascoste installate dalla Guardia di Finanza di Terni a fare emergere la triste vicenda di una casa di cura per anziani. Utenti maltrattati, insultati, chiusi a chiave nelle loro stanze. Alcune persone, operanti all’interno della struttura, non se la sono più sentita di

Come capire se qualcuno ti spia (Parte 2)

LEGGI LA PRIMA PARTE… – La scatola di una presa elettrica sembra essere stata spostata. Le prese elettriche sono tra i punti dove più frequentemente vengono nascosti dispositivi di intercettazione, così come lo sono i rilevatori di fumo, le lampade o gli interruttori. Se notate della sporcizia (tipo segatura o

Come capire se qualcuno ti spia – Parte 1

A casa, in ufficio d in qualsiasi posto vi troviate potreste essere spiati. Chiunque voi siate, e qualsiasi cosa facciate, vi può capitare di incontrare persone che, per interesse o per avidità di potere, desiderano di venire in possesso di vostre informazioni riservate, sia per danneggiarvi che per ottenere un

Operatori infedeli: intercettazioni a rischio

Uno stralcio di conversazione telefonica captato attraverso strumenti per l’ascolto a distanza, chat o foto compromettenti, parole rubate da una cimice, file archiviati in un pc infettato da un “virus” potrebbero assumere un valore inestimabile per la vita di una persona. Anche se spesso non si tratta di dati “penalmente

Intercettazioni USA: tutto il mondo sotto la lente d’ingrandimento

La “spia” ha un nome: è Edward Snowden, 29 anni, ex- assistente tecnico della CIA, ora alle dipendenze di una società che lavora per la National Security Agency (NSA). E’ stato Snowden a rivelare al mondo i programmi di intercettazioni di milioni di americani gestiti dalla NSA con il tacito consenso della Casa Bianca e del

Cosa fa mio figlio sui social network?

È una domanda che attanaglia la maggior parte dei genitori in tutto il mondo. A dare una risposta ci ha provato uno studio del Pew Research Center di Washington. L’indagine riguarda la gestione della privacy e dei profili da parte dei teenager. Il campione di riferimento riguarda oltre 800 ragazzi dai

Violenze a scuola: arrestata un’insegnante

Una storia ormai troppo comune di maltrattamenti in scuole e in luoghi di educazione e assistenza. Questa volta è accaduto a Roma. Umiliazioni verbali verso bambini con difficoltà psico-infantili apostrofati con parole come “scemo”, “zozzo”, “schifoso”, “bastardo”, “cosa inutile”. E i più grandicelli usati per deridere i piccoli e incitati

Le telecamere di sicurezza possono salvare la vita

Un buon impianto di telecamere di sicurezza può non solo tenere malintenzionati alla larga, ma anche, e soprattutto salvarci la vita. Tanti sono gli episodi di violenza che si consumano all’interno di case o aziende ai danni dei proprietari o di chiunque impedisca il “lavoro” ai delinquenti. Questo è proprio

Facebook ci controlla e ci insegue

La geolocalizzazione di persone, oggetti o animali sta favorendo numerose attività umane. Ne sono esempio i bracciali anti smarrimento e anti annegamento per bambini e animali o i sempre più potenti localizzatori satellitari. Farà discutere e riaccenderà polemiche sulla privacy mai sopite, una nuova app per smartphone in via si

I microregistratori: la risposta alle tue domande

Immagina una stanza con il tuo partner che sta parlando con qualcuno di sospetto.O un tuo socio d’affari che sta discutendo un accordo alle tue spalle in compagnia di eleganti business men. O i tuoi impiegati che passano informazioni importanti alla concorrenza. O magari si tratta dei tuoi figli. Tua

Piccoli borseggiatori ripresi dalle telecamere del metrò

I furti avvengono con un frequenza inaudita e l’unico modo per inibire questi episodi, si sa, è l’utilizzo di telecamere di sorveglianza. Curioso è il caso avvenuto nella metropolitana di Milano, luogo dove ogni giorno si districano oltre un milione di persone e dove i borseggiatori, in prevalenza rom, trovano

Esami e concorsi: aiuti e consigli

Siamo alla fine dell’anno scolastico, tempo di verifiche, esami e test. Biglietti, fisarmoniche, smartphone e pc sono gli strumenti maggiormente utilizzati per copiare durante esami e concorsi. Numerose volte ci scrivono studenti in difficoltà che cercano disperatamente degli “aiutini” che li sostengano durante una prova importante. Quello che forse molti