Roma, 5 mar. – (Adnkronos/Ign) – ‘Armati’ di notebook e antenne direzionali, ragazzi e appassionati di ogni eta’ daranno vita sabato 12 marzo a Milano alla ‘Cracca Al Tesoro‘(Cat), una versione moderna e tecnologica della piu’ tradizionale caccia al tesoro. Con la CAT 2011 la zona di Corso Como si

Franceschini: Berlusconi pensa solo ai suoi processi

FIESOLE (FIRENZE) – “Riforma della giustizia significa risolvere i problemi degli italiani, non risolvere soltato i problemi del presidente del Consiglio“. Lo ha detto Dario Franceschini a margine del convegno dell’associazione “Adesso” vicina ad “Areadem”. “Processo breve, intercettazioni, legittimo impedimento sono tutti – ha aggiunto il presidente dei deputati del

Ruby, intercettazioni: il comune senso del pudore

“Sei mila Euro… brava figlia mia, adesso riposati” Per “una settimana” trascorsa con “lui”, assieme ad altre ragazze, Elisa Toti ha portato “a casa” sei mila euro, “dodici milioni” di vecchie lire. Lo racconta la stessa giovane in una telefonata alla madre, che si trova tra le molte intercettazioni depositate

Jet Gheddafi intercettato da Awac Nato vicino Malta

TRIPOLI – L’aereo privato di Muammar Gheddafi – un Dassault Falcon DA-900 con sigla 5A-DCN – è stato notato dagli aerei-spia Awac della NATO che pattugliano in questi giorni i cieli tra Malta, Lampedusa e Linosa. Secondo quanto l’agenzia stampa italiana ANSA ha appreso, l’aereo libico rientrava a Tripoli proveniente

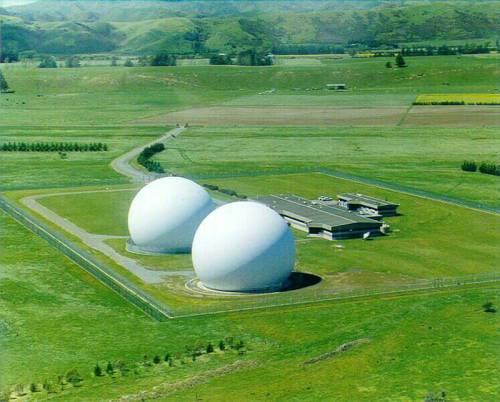

Echelon: Il Grande Fratello è tra di noi

Il nome in codice “Echelon” viene usato per identificare una rete informatica gestita in gran segreto fino al 1997, capace di esprimere potenzialità non indifferenti nel campo del controllo globale. Echelon non soltanto è in grado di controllare l’intero nostro pianeta, ma svolge anche funzioni di intercettazione, selezione e registrazione

Renault, spy story e sacrifici umani

Sembra scritto da Le Carré il caso di spionaggio che non sarebbe più di spionaggio ma più probabilmente una resa dei conti interna alla Renault. Un caso reale di fallibilità, di cui lo scrittore è maestro. Ci sono di mezzo due governi, il top management di un’azienda chiave di Francia,

Cuba, dovrebbe finire oggi processo a presunta spia Usa Alan Gross

L’Avana (Cuba) – Dovrebbe tenersi oggi l’ultima seduta del processo a Alan Gross, il contractor americano arrestato a Cuba nel dicembre del 2009 per accuse di spionaggio. Il processo, iniziato ieri, si svolge a porte chiuse. Il ministero degli Esteri cubano ha fatto sapere in un comunicato che l’accusa e

La polizia postale denuncia un hacker di ventidue anni

La polizia postale ha denunciato un giovane marocchino di 22 anni residente a Lucca, per accesso abusivo a sistema informatico e danneggiamento di dati. Il ragazzo, che ha già confessato nei dettagli la sua bravata, è ritenuto responsabile dell’attacco informatico che l’estate scorsa ha reso inaccessibili per alcune ore i

Usura, maxi sequestro di 20 milioni di euro

Maxi sequestro di 20 milioni di euro. La Guardia di Finanza di Pesaro ha messo a segno una maxi operazione anti-usura. I risultati sono notevoli, anche perché si è provveduto al sequestro di ben 2 alberghi, un bar e addirittura 8 società di Gabicce Mare. Oltre, ovviamente, a conti correnti,

Gli hacker attaccano Casa Moratti “Volevano spiare le mail”

I pirati informatici hanno provato ad entrare nella posta elettronica dei membri dell’associazione vicina al primo cittadino. Azzoni: “nel mirino perché è anche la sede del comitato elettorale” I pirati informatici attaccano la Casa di Letizia Moratti. No, non parliamo della dimora del sindaco, ma dell’associazione vicina alla Moratti. Gli

Prostitute spiate con microcamere, condannata banda di sfruttatori

L’organizzazione era formata da quattro albanesi e un bergamasco. Nelle borse delle lucciole venivano inseriti trasmettitori dotati di schede telefoniche in grado di registrare gli incontri in auto Si è concluso con cinque condanne il processo, celebrato davanti al giudice dell’udienza preliminare Bianca Maria Bianchi, contro la banda di albanesi

Cinque passi per mettere in sicurezza l’e-commerce

Akamai spiega come garantire la disponibilità e le prestazioni dei siti Web, a prescindere dalla posizione geografica dei visitatori e dagli attacchi hacker. Più di altre attività, l’e-commerce dipende dalla stagionalità e quindi risente di inefficienze strutturali o imposte da attacchi hacker. Akamai offre cinque consigli per un migliore approccio

Attacco Hacker del Gruppo Anonymous al sito di Finmeccanica

Il Sito di Finmeccanica è stato oggetto intorno alle 21 di ieri di un attacco informatico che è stato rivendicato dal gruppo Anonymous, la firma collettiva che raggruppa differenti hacker internazionali in una community decentralizzata che ha lo scopo di mettere in atto azioni di protesta. In Italia Anonymous ha