La nostra esperienza nel settore ci dice che è ormai prassi consolidata che grandi multinazionali dedichino parte del loro budget all’acquisizione illegale di informazioni e segreti aziendali a danno di piccole aziende a carattere locale. Cercano di acquisire informazioni su offerte economiche/tecniche di gare d’appalto, si impossessano di database faticosamente

Categoria: Controllo accessi

Controllo accessi

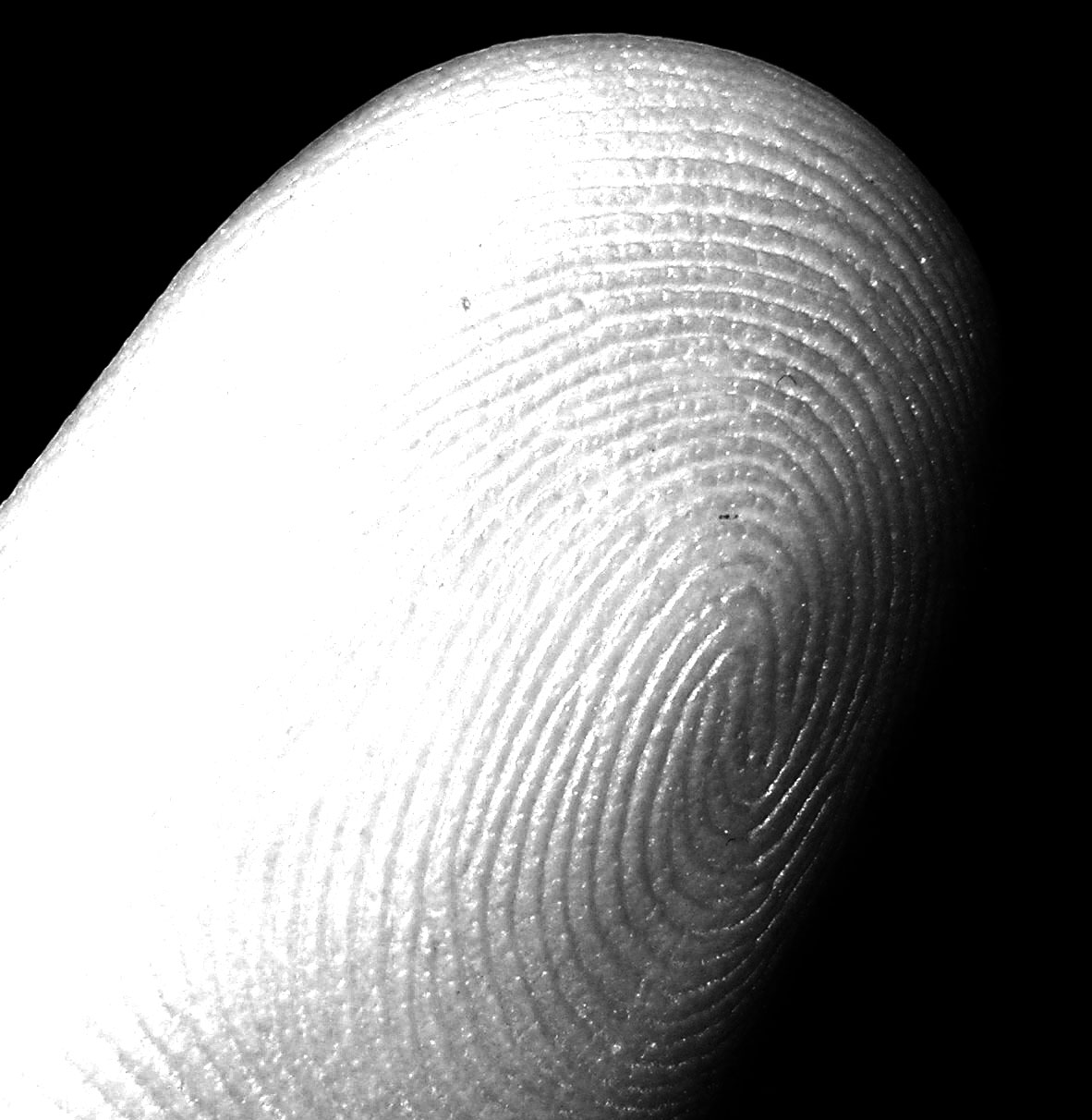

Telefonini Android a rischio: gli hacker potrebbero sottrarre le impronte digitali di milioni di utenti

Ecco una notizia che gli utilizzatori di dispositivi Android provvisti di sensori per la lettura di impronte digitali, soprattutto Samsung, HTC e Huawei, avrebbero fatto a meno di sentire in questi giorni di caldo e di vacanza: una falla di sicurezza del sistema permetterebbe a qualunque malintenzionato di impossessarsi, su

Come si combatte l’assenteismo

Uno dei mali della nostra società in ambito lavorativo ed in particolare della pubblica amministrazione è l’assenteismo. Con questo termine si fa riferimento al fenomeno della sistematica assenza di un impiegato o dipendente dal suo posto di lavoro durante l’orario lavorativo. Molto spesso c’è da aggiungere che l’assenza non è dichiarata,

Governi e social network: continue richieste di dati personali

I nostri profili online dicono molto di noi: chi siamo, dove abitiamo, cosa facciamo, chi sono i nostri amici, quali sono i nostri gusti e le nostre preferenze. Social network, chat, indirizzi mail, blog e siti internet sono ogni giorno destinatari di un’immensa quantità di informazioni personali che messe insieme

Oltre 36milioni di euro sottratti alle banche europee dagli hacker

In questi anni numerosi cittadini di tutto il mondo hanno fatto ricorso a cellulari anti intercettazioni sentendosi sempre più controllati sotto la lente di ingrandimento di enti non autorizzati al controllo. Non hanno ben pensato alla tutela della propria privacy invece numerose banche europee che si sono viste sottrarre oltre

Definitivo: I nostri messaggi controllati anche su Facebook e Twitter

Dopo la chiusura forzata di Megaupload e Megavideo, l’FBI ha iniziato le sue indagini verso i più grandi colossi del web Facebook e Twitter. I due social network, attualmente, sembra abbiano attirato le attenzioni dell’Intelligence americana che da mesi ormai ha attivato un protocollo antipirateria sul web. L’obiettivo principale è

Controlli IT sui dipendenti: prevenire per non eccedere

Recentemente abbiamo affrontato il tema dei controlli informatici sui dipendenti da parte dei datori di lavoro. Molti sono stati i commenti di imprenditori che reputano lecito il controllo continuato e puntuale delle attività dei loro dipendenti, anche se apertamente in contrasto con la normativa vigente. La posizione dei datori di

“L’Occidente deve prepararsi alla prima cyberguerra”

Generale Usa: potrà essere tra un anno, il nostro punto debole è la rete elettrica Fra i prossimi 12 e 36 mesi il Pentagono si aspetta un massiccio attacco informatico contro una nazione sovrana: a rivelarlo è il generale Keith Alexander, direttore della «National Security Agency» nonché a capo del

Vulnerabilità, il 30% dei siti è a rischio hacker

Lo studio di un ricercatore italiano alla conferenza «Black hat» di Barcellona I siti Web negli ultimi anni si sono fatti sempre più interattivi, tramutandosi forma, da semplici pagine statiche, in delle applicazioni complesse e dinamiche. Questo ha portato dei grandi vantaggi agli utenti, in termini di piacevolezza e completezza

Autenticazione forte per la sicurezza degli accessi

Come funzionano i sistemi di autenticazione forte: le soluzioni RSA per migliorare l’accesso e il login alla propria rete Con l’accrescere del numero e del tipo di minacce alla sicurezza delle informazioni aziendali primo fra tutti lo spionaggio industriale, le PMI devono attuare metodi diversi per garantire l’accesso alle risorse