In Italia è bufera nell’ambito delle intercettazioni. Aldilà di quello che si possa pensare, in pole position nella lista dei Paesi più spiati al mondo non c’è il Bel Paese e neppure gli U.S.A. Colpo di scena per il podio conquistato dall’Australia ritenuto il Paese occidentale più spiato al mondo.

Categoria: Spionaggio computer

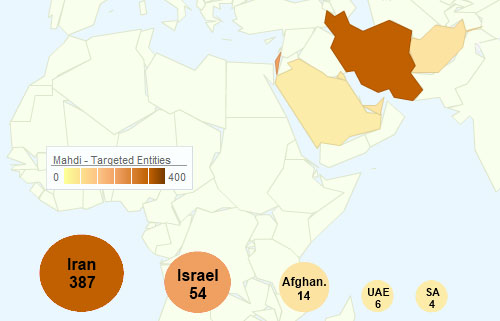

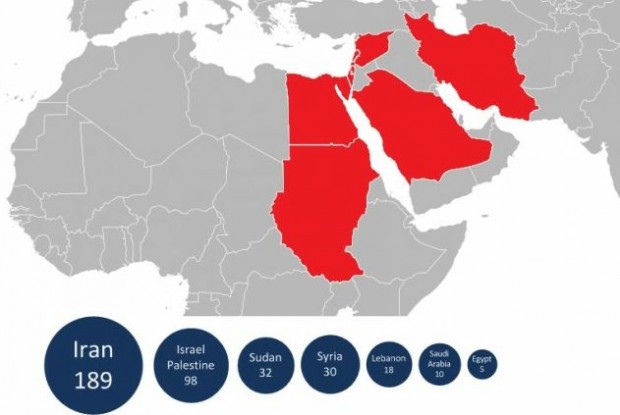

Mahdi, un nuovo malware per lo spionaggio industriale e governativo.

Negli ultimi mesi la Rete non ha avuto pace, soprattutto in Medio Oriente: si è passati da Duqu a Stuxnet a Flame a AcadMedre.A, tutti trojan in grado di spiare pc a distanza e fornire importanti informazioni militari e industriali (come i progetti AutoCad) agli hacker (governi?) che li hanno

Intercettazioni telematiche, 100 indagati in tutta Italia per pedopornografia online.

Si chiama operazione “Strike”, è stata condotta dalla polizia postale italiana in collaborazione con quella tedesca ed ha permesso di identificare più di 100 persone che scambiavano immagini e video di adolescenti e bambini, alcuni dei quali autoprodotti, in cui i ragazzini apparivano con le parti intime scoperte o addirittura

Spionaggio industriale, il worm che ruba i progetti AutoCad inviandoli in Cina.

Dopo le intercettazioni ambientali e telefoniche, oggi fanno sempre più discutere anche quelle informatiche, facilitate dalla diffusione della rete Internet. E, per quanto in molti le abbiano demonizzate, cercando di diffondere l’idea che siamo tutti spiati, bisogna, tuttavia, riconoscere che in molti casi spiare il pc che usano i dipendenti

Rivelazioni shock sul web: “Vendo organi perché ho bisogno di soldi”.

“Scrivo per mettere a disposizione i miei organi, compreso il cuore, perché non so più come vivere, né io né mia figlia, 20 anni, la quale mette in vendita solo i propri reni”. Una offerta shock, questa, inviata a diversi ospedali da una donna 51enne di Empoli, la cui ditta

Flame, il virus che effettua intercettazioni, si autodistrugge.

Sembra quasi un film di spionaggio dei tempi della Guerra Fredda ed invece è una realtà dei giorni nostri. Il virus Flame, scoperto dall’azienda di antivirus Kaspersky, ma che in realtà era già attivo da circa 4 anni, si starebbe “suicidando”, cioè annullando automaticamente su diverse macchine che erano state

L’FBI vuole maggiori poteri per spiare la rete.

Rendere la rete più “wiretap-friendly”, ossia più facile da spiare ed intercettare. È questo ciò che sta facendo l’FBI esercitando pressioni sulle grandi aziende telematiche, come Yahoo e Google, affinché supportino la proposta che imporrebbe loro di fornire backdoors per ragioni di spionaggio di stato. Il Bureau ha già incontrato

Anonymous, hacker pubblicano dati e email dei militari USA

Il cybercrimine è diventato sempre più una minaccia reale in Italia e nel resto del mondo. Gli hacker Anonymous, nonostante gli eventi accaduti di recente nel nostro Paese durante i quali sono stati denunciati ben 15 ragazzi, continuano la loro campagna mirando ad un server americano che si supponeva fosse

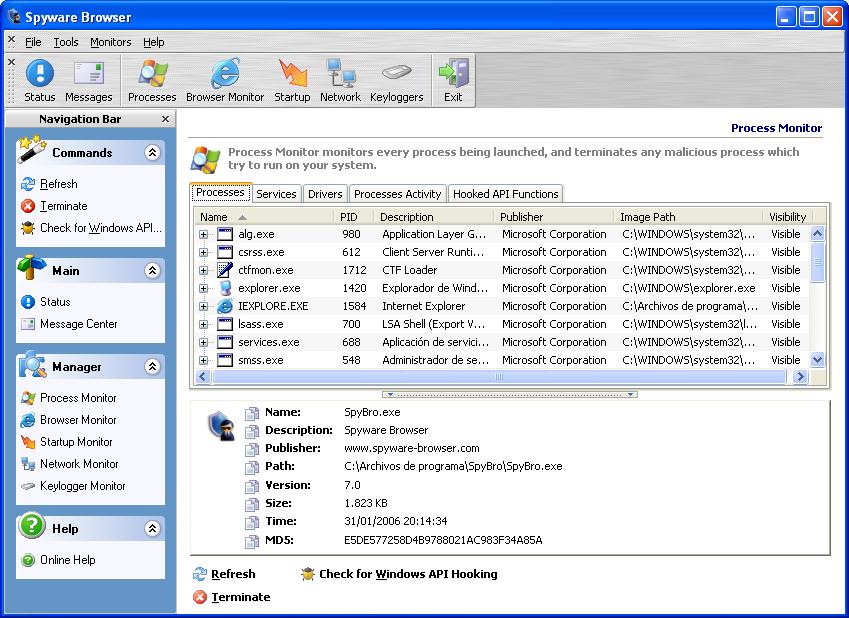

Come neutralizzare chi ci spia

Non bisognerebbe mai iniziare a navigare in rete senza prima aver preso delle precauzioni minime. Basta veramente poco per rendere la nostra privacy un po’ più privata invece di trasmettere informazioni come se fossimo spiati da centianai di microspie. Prima di tutto, aggiornare (sempre e spesso). Basta attivare la funzionalità

Hacker all’attacco, in Italia e all’estero

Un arresto a Olbia Nelle giornate in cui ha collassato il servizio informatico delle Poste italiane, ci troviamo a parlare dell’arresto di un hacker nel nostro paese, avvenimento assai raro. Gli investigatori del Centro nazionale anticrimine informatico per la Protezione delle infrastrutture critiche hanno arrestato il pirata informatico di Olbia

Script kiddies o Cyber soldier: il cybercrimine secondo Websense

La società specializzata nella sicurezza definisce cinque categorie di hacker. Le prime due sempre meno pericolose. Le altre possono essere letali Websense stila un profilo degli hacker in circolazione a seconda degli obiettivi e del grado di pericolosità. Dai romantici, sempre meno, ai cybercriminali, sempre di più Script kiddies: Questo

Hacker ruba dati agli amici. Denunciato

Hacker falso amico. Un vecchio proverbio recita “amici e guardati”, ed è sicuramente ciò che avranno pensato gli amici di un 50enne di Pesaro. L’uomo con la scusa di aiutare la propria fidanzata e amici a mettere a posto il computer dai soliti problemi che possono capitare nei pc, da

Il cybercrime punta sul social, allarme per la falsa pubblicità

Microsoft pubblica la nuova versione del suo “Security report“. In crescita il “phishing”, come il “malware” che sfrutta contraffazioni e false inserzioni, specie in Italia. Truffe anche sui network sociali, sempre più territorio di caccia Approcci sempre più sofisticati, finti annunci economici e attività di marketing, abili truffe con marchi