E’ tempo di elezioni e numerosissimi sono i votanti che esprimono il proprio parere e contribuiscono alle campagne elettorali tramite social network e siti di condivisione. Accesi dibattiti e consigli sottobanco sono veicolati a tutte le ore del giorno e della notte. C’è addirittura chi, non soddisfatto del proprio apporto

Governi e social network: continue richieste di dati personali

I nostri profili online dicono molto di noi: chi siamo, dove abitiamo, cosa facciamo, chi sono i nostri amici, quali sono i nostri gusti e le nostre preferenze. Social network, chat, indirizzi mail, blog e siti internet sono ogni giorno destinatari di un’immensa quantità di informazioni personali che messe insieme

Gli errori grammaticali potrebbero essere la salvezza delle nostre password

Qualche tempo fa avevamo parlato della scelta delle password per proteggere i nostri dispositivi spesso troppo superficiale o ripetitiva e dunque facilmente comprensibile. Un gruppo di ricercatori della Carnegie Mellon University, Pennsylvania, hanno messo a punto nelle scorse settimane, un algoritmo quasi infallibile per craccare le stringhe più segrete delle

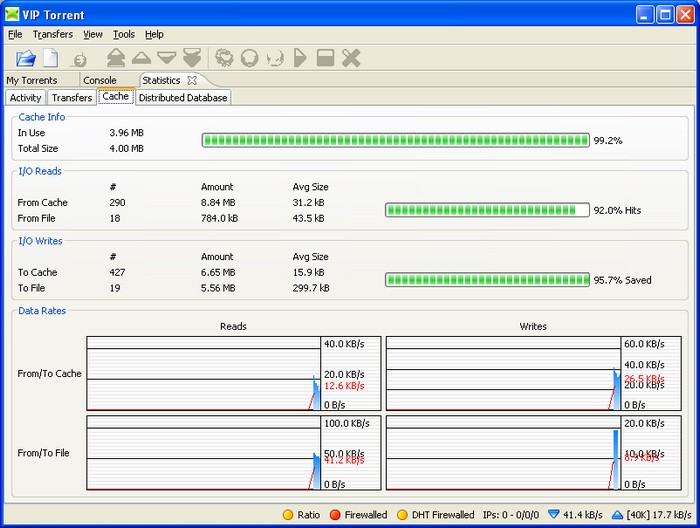

Tre ore per sapere chi siamo

Tre ore per individuare l’indirizzo ip di chi scarica. E’ questo il risultato della ricerca dell’Università di Birmingham,che focalizza l’attenzione sugli utenti dei siti di “torrent”, quelli su cui milioni di utenti condividono contenuti di ogni tipo. Musica, film, documenti, file coperti da copyright il cui scambio, illecito secondo le

La Share Economy, la condivisione anti-crisi

La crisi economica che ha colpito l’occidente sta lasciando largo spazio alla creatività e sta plasmando diverse forme di commercio low cost. Si tratta della Share Economy, l’economia della condivisione, che sta cambiando radicalmente la cultura del consumo. Ma siamo realmente pronti a questa apertura a 360°? Un esempio di

Twitter ancora nel mirino degli hacker

L’hackeraggio non conosce più confini. Grandi o piccole realtà sono prese d’assalto ogni giorno al fine di ottenere guadagni economici o arrecare perdite materiali ai danni dei siti colpiti. Dopo il New York Times e il Washington Post un’altra vittima celebre sarebbe caduta sotto i colpi di hacker cinesi: Twitter.

Le donne saudite tracciate con il GPS

I localizzatori GPS sono entrati appieno nel quotidiano degli occidentali. Innumerevoli gli utilizzi che i sistemi GPS più all’avanguardia possono avere: localizzare il proprio bagaglio, controllare il proprio animale domestico, osservare i movimenti del partner, monitorare a distanza la posizione di un bambino… I dispositivi di ultima generazione, come il

Favori in cambio di rapporti sessuali: arrestato il pm Staffa

Uno dei pm più in vista nella capitale, Roberto Staffa, titolare di numerosi processi antimafia, contro la criminalità organizzata e contro gli aborti clandestini, ora accusato di corruzione, concussione e rivelazione di segreti d’ufficio. Accuse pesanti per il pubblico ministero inchiodato nei giorni scorsi da microspie installate, su disposizione dell’autorità

Mamma-blogger regala un cellulare al proprio figlio assieme al regolamento per il suo utilizzo

Gregory Hofmann è un tredicenne statunitense che, come molti adolescenti, ha ricevuto un cellulare per Natale. Ma nel pacchetto regalo ha trovato una sorpresa: un contratto. 18 punti per l’esattezza che regolano l’uso dello strumento. A redigerlo la sua meravigliosa mamma. Regole di comportamento e obblighi a cui mantener fede,

Agente Cia accusato di aver passato informazioni riservate

Se un agente della Cia viene accusato di aver spifferato dei segreti, non possiamo davvero stare più tranquilli. John Kiriakou, 48 anni, agente modello con 15 anni di servizio alle spalle. Premi e riconoscimenti per il suo operato nel corso del tempo, numerose missioni estere alla ricerca dei potenti di

Le microcamere possono essere ovunque

Sempre più frequenti sono le notizie di microcamere installate in luoghi impensabili come palestre, chiese e addirittura bagni pubblici. Piccolissime e discrete riescono ad essere impiantate in oggetti quotidiani e di uso comune così da non destare nessun sospetto. Un esempio di questo fenomeno può essere l’episodio avvenuto nello spogliatoio

Spionaggio industriale in crescita dell’800%

L’osservatorio nazionale per la sicurezza informatica di Yarix con sede vicino Treviso, ha evidenziato nei giorni scorsi un preoccupante aumento di attacchi informatici ad aziende e privati in tutto il mondo. La percentuale di dilatazione del fenomento segnalerebbe l’81% in più nel corso del 2012 per un totale di 5,5

Il rapimento Calevo risolto dall’ordinazione di una pizza

È stato liberato l’imprenditore edile Andrea Calevo, sequestrato il 17 dicembre scorso dopo una rapina nella sua villa a Lerici (La Spezia). Calevo era stato portato via da tre uomini che lo attendevano in casa dopo aver immobilizzato e legato sua madre. Il giovane è stato liberato con un’operazione realizzata