UN DATABASE di circa 75 milioni di utenti iPhone, ciascuno identificato dal codice seriale del proprio melafonino (UDID). Ma soprattutto, molti dei quali collegati al proprio account Facebook, in modo che dal codice dello smartphone, virtualmente anonimo, sia possibile risalire all’identità del suo proprietario. Tutto questo a disposizione di un singolo sviluppatore di applicazioni ma, per un lungo periodo di tempo, accessibile a chiunque via Internet. Il nuovo rischio privacy per gli utenti iPhone (e iPad) ha un nome piuttosto tecnico, oltre che oscuro: “deanonimizzazione dell’UDID”. Per spiegarlo, in realtà, basta una domanda: cosa succederebbe se uno sviluppatore iPhone, o una delle società che intercettano i dati di utilizzo delle app, potesse identificare gli utenti che usano le applicazioni, creando un database con i dati personali di ciascuno?

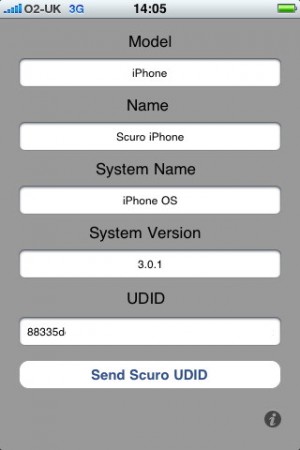

Ogni iPhone, come noto solo ai più esperti, conta su un codice unico (UDID) che, quando utilizziamo un’app in rete, viene inviato online e può essere registrato o inoltrato a terzi, anche senza la nostra autorizzazione. “Una ricerca – spiega sul suo blog Aldo Cortesi, esperto di sicurezza neozelandese di Nullcube – mostra che il 68% delle app invia “silenziosamente” l’UDID a server su Internet. Questo è spesso accompagnato da informazioni su come, quando e dove il dispositivo viene usato. La destinazione più comune per questo traffico è Apple, seguita dal network di analisi Flurry e dalla società di social gaming OpenFeint”.

“Queste compagnie – prosegue Cortesi – sono super-aggregatori di informazioni degli utenti collegate agli UDID, in quanto molte app usano il loro software. Dietro i tre grandi, ci sono migliaia di siti di sviluppatori, di server pubblicitari e di piccole società di analisi. La fortuna è che l’UDID del telefono non è collegato alla propria identità reale. Fosse possibile “deanonimizzarlo” si porrebbe un serio problema privacy. Apple ne è a conoscenza, e vieta esplicitamente agli sviluppatori di collegare pubblicamente UDID e account dell’utente”.

Questo fino a qualche settimana fa. Poi, chiediamo ad Aldo Cortesi, cos’è successo?

“Ho scoperto che è possibile collegare un UDID all’identità reale di un utente usando OpenFeint. Nello specifico, usando il codice seriale di un’iPhone, è possibile risalire al profilo Facebook dell’utente in circa il 10% dei casi. Oltre questo, si può ottenere la sua posizione GPS nel 30% dei casi, e altre informazioni potenzialmente identificatrici nel 20% dei casi. Se si considera che OpenFeint ha 75 milioni di utenti, questo è un problema”.

Come è riuscito a risalire a questi dati?

“Il mio lavoro consiste nel collaudare la sicurezza del software e dei dispositivi elettronici. In questo contesto ho scritto “mitmproxy”, un software che mi permette di intercettare il traffico web criptato. Ho usato mitmproxy sul mio iPhone per pura curiosità. E il problema con OpenFeint è stato subito ovvio: 5 minuti dopo sapevo di aver trovato una falla importante. Ho reso disponibile mitmproxy gratuitamente per diffondere tra gli sviluppatori la consapevolezza di questo rischio”.

Continua a leggere su Repubblica